Tout, mais vraiment tout peut-être utilisé comme serveur de command and control ! Vous ne me croyez pas ? Eh bien, vous n'avez pas besoin car un groupe d’attaque connu sous 8 mille noms différents nous l’a prouvé cette semaine en utilisant Google Calendar comme serveur C2.

Évidemment, on va revenir bien plus en détail sur cette technique incroyable, mais aussi on va reparler un peu de cette mafia des certificats TLS et du parrain Google, et encore plus d'actu dont la feature super étrange de messagerie “sécurisée" de X.

Calendar & Malware

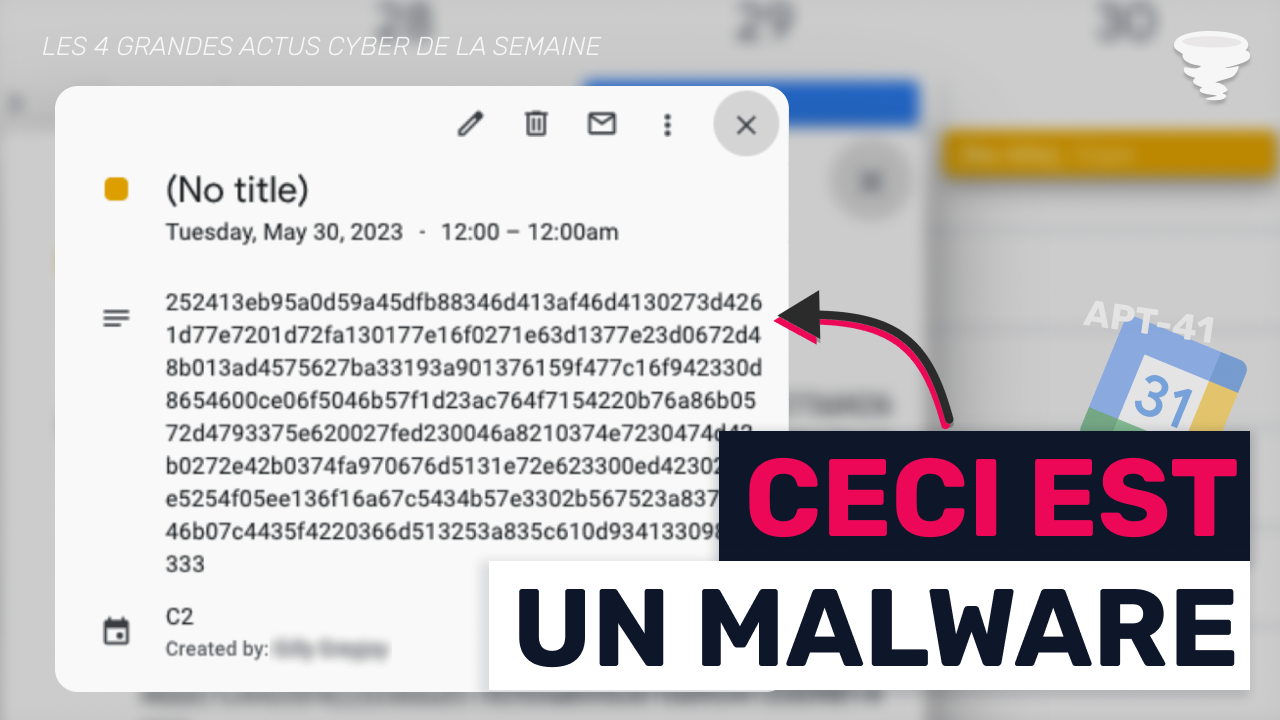

Google Calendar, et en réalité n'importe quel calendrier en ligne, peut être utilisé comme serveur de command & control, technique parfaite des attaquants pour être encore un peu plus indétectable.

Le groupe d’attaque traqué sous le nom APT-41 mais aussi connu sous les noms de : Axiom, Blackfly, Brass Typhoon (formerly Barium), Bronze Atlas, Earth Baku, HOODOO, RedGolf, Red Kelpie, TA415, Wicked Panda, et Winnti, rien que ça, l'a donc prouvé cette semaine en déployant avec succès un malware utilisant Google Calendar dans plusieurs pays dont l'Espagne et l’Italie.

L'attaque commence par du spear phishing diffusant un .zip avec un fichier .lnk Windows déployant le malware qui utilise alors l'API de Google Calendar pour créer un événement à une date précise et la description de l’événement est alors utilisée pour que le malware envoie des informations à l'attaquant et inversement.

En gros, lorsque l'attaquant veut exécuter une commande, il chiffre la commande à exécuter et l'inscrit dans l’événement créé par le malware, le malware va périodiquement regarder cette description, déchiffrer la commande, l’exécuter et envoyer le résultat de nouveau dans la description de l'événement.

D'ailleurs, on en avait parlé dans notre vidéo sur la censure que tous les outils peuvent être utilisés pour communiquer. ([1])

Chrome & Certificat(s)

La petite mafia des certificats TLS n'a vraiment aucune limite !

On avait parlé il y a quelques semaines de la réduction de vie des certificats TLS / SSL, l'occasion pour les certificats providers, décisionnaires du comité, de s'assurer un peu plus d'argent dans les caisses dans les prochains mois, mais cette fois-ci, on voit la suite de cette histoire prendre de plus en plus de forme.

Car comme beaucoup avaient pu le dire en commentaire, au pire, autant partir sur l'alternative gratuite Let's Encrypt, alternative plus ou moins réaliste en fonction des entreprises MAIS c'est sans compter la main mise de Google sur le WEB en général avec Chrome.

Car ils ont décidé que prochainement deux autorités de certification ne seront plus acceptées dans leurs navigateurs, sachant qu'en 2024, ils avaient aussi fait cela avec un autre fournisseur de certificats décision suivi par Mozilla et Apple d'ailleurs.

Avec d'un côté des certificats de plus en plus cours et de l'autre de moins en moins de fournisseurs dits "de confiance" par les navigateurs, eux-mêmes parfois revendeurs de certificats, il y a quand même un petit conflit d’intérêts dans tout cela. ([2])

Vibecoding

Méfiez-vous des vibes coders et de leurs applications !

Le vibe coding, c'est pour rappel de ne pas utiliser les IA à fond, avec l'idée que l'IA fait le maximum du travail et que vous n'avez donc pas réellement besoin de savoir ce que vous faites pour produire des applications ou des SaaS.

Le problème, c'est que ces IA ont appris du code d'autres développeurs et qu'il est ultra fréquent, si ce n'est pas tout le temps, que le code proposé par ces outils contient des vulnérabilités.

Et la plateforme SaaS Lovable proposant un outil de vibe coding vient justement de prouver ce point car une énorme faille a été découverte, ayant permis à un attaquant d’avoir accès à de bonnes données bien croustillantes.

Alors si vous êtes team vibe coder, pensez à vous assurer de la sécurité du code produit et si vous êtes un utilisateur, réfléchissez à deux fois avant de confier vos données à n'importe quelle plateforme. ([3])

En bref

En bref, cette semaine, j'aimerais vous parler de deux informations importantes, avec la première qui concerne les entreprises de nos amis australiens qui ont maintenant pour obligation d'annoncer au gouvernement à chaque fois que ces derniers paient une rançon d'un ransomware.

Les entreprises australiennes ont donc maintenant 72 heures pour déclarer à l'État notamment le groupe d’attaque, la manière dont ils ont pu s'infiltrer ou encore évidemment le montant de la rançon et la somme réellement payée et par quel moyen.

Si l'entreprise manque à ces obligations, une amende pourrait être infligée, ce qui fait un peu double peine quand même.

Et finalement, attention au changement et à l'annonce de Musk sur la messagerie de X qui n'a absolument RIEN de sécurisé.

Si Musk a annoncé cela avec un tweet en disant je cite "This is built on Rust with (Bitcoin style) encryption..." pour impressionner tout le monde, c'est l'occasion de vous rappeler que si le Bitcoin utilise des mécanismes de crypto pour fonctionner, absolument RIEN n'est chiffré dans la blockchain.

À noter aussi donc qu'il ne s'agit pas non plus de chiffrement de bout en bout, et que donc X continue à voir vos messages, alors la vraie question maintenant c'est : où est vraiment la sécurité de cette nouvelle messagerie sécurisée. ([4], [5])

Toute l'actualité en cybersécurité, développement (WEB, Cloud) et tech sur notre chaine youtube ou en nous contactant pour réaliser une formation en présentiel dans votre entreprise !